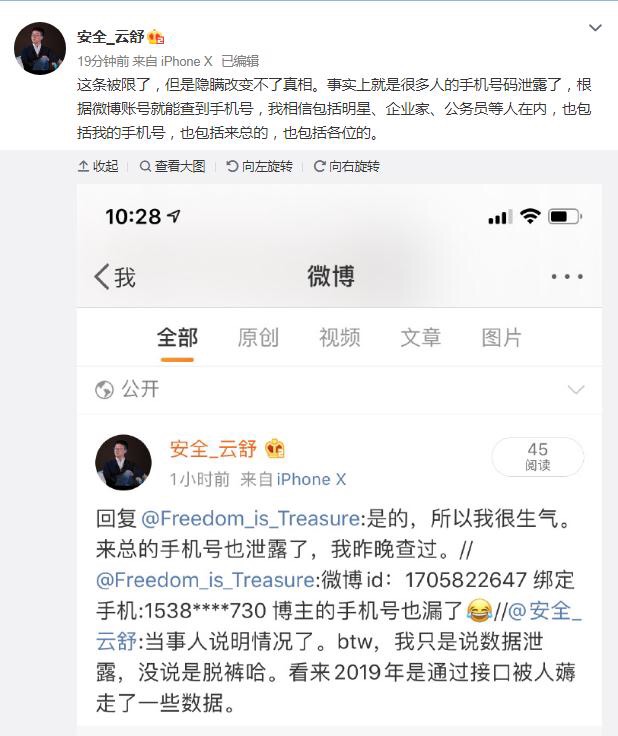

3月19日上午,有微博名为“安全_云舒”的用户转发微博时称:“很多人的手机号码泄露了,根据微博账号就能查到手机号……已经有人通过微博泄露查到我的手机号码,来加我微信了。”

随后,该网友在微博下的留言中进一步表示,他通过技术查询,发现不少人的手机号已被泄露,当中涉及不少微博认证的明星、官员、企业家。“来总的手机号也被泄露了,我昨晚查过。”(“来总”代指微博CEO 王高飞)

在网友“安全_云舒”的微博主页上,其个人介绍为“默安科技创始人兼 CTO”,原阿里集团安全研究实验室总监。36 氪向默安科技官方求证,证明以上信息属实,“安全_云舒”确为默安科技CTO 魏兴国,“云舒”是其在阿里巴巴的花名。

在魏兴国的微博下,仍有网友不断留言称自己疑似遭遇了数据泄露,且泄露信息多为手机号,甚至有人发出了疑似微博个人数据的打包售卖截图,标价为1799 元。

随后,有微博认证为“微博安全总监”的网友罗诗尧在微博中回复称:多谢关心,每隔段时间就有人在网上卖(数据),每次都会引起一波舆情,本不想回应,这条微博今后还会用得上。

36氪就“数据泄露”一事向微博方面求证,对方表示内部正在了解情况。

对于数据泄露的原因,根据魏兴国在微博上的表述,这次事件或是由于微博在 2019 年被人通过接口“薅走了一些数据”,而不是所谓的“数据拖库”。

所谓数据拖库,是指网站遭到入侵后,黑客窃取数据库并将所有数据信息拿走,属于安全领域非常严重的事故。

“像微博这样体量的公司,被黑客大规模入侵的概率不大,它们遭遇的应该不是拖库。”一位安全领域的资深人士告诉 36 氪。

上述人士分析称,出现这样的数据泄露现象有两种可能,一种是“撞库”,一种是某些业务出现了“漏水”。

其中,“漏水”是指企业某些非核心业务团队规模小,没有按照统一规范流程搭建业务,因此出现风险,比如没有做好关键数据隔离、没有做好权限分层管控、没有做好数据加密存储等。

而“撞库”则是黑市倒卖数据的一种惯用手段。很多人喜欢将不同网站的密码设置为同一个,一旦你在某个网络安全能力较弱的网站密码被黑客获取,黑客就可以用该密码循环测试其他网站,这种手段就叫“撞库”。

“个人信息数据泄漏大多是在应用层/业务这一头泄漏的,一个是内部的大量需要业务上接触数据的业务类员工,一个是对外公开的接口或对合作伙伴的接口。”另一位国内网络安全专家进一步向 36 氪表示,他从另一种角度阐明了这次事故产生的可能性:

这次微博个人信息数据泄漏,最可能的原因是通讯录好友匹配攻击导致的。很多社交app都有通过通讯录匹配好友的功能。攻击者可以伪造本地通讯录来获得手机号到微博用户账号的关联。比如先伪造通讯录有xxxx00001到xxxx010000手机号匹配好友,再伪造xxxx010001到xxxx020000手机号匹配好友,不断列举,就能关联出微博id到手机号的关系。

“建议大公司尽量关闭通讯录匹配功能,如果开启,必须对此接口进行各种数据泄漏监测和流控/风控措施。”上述人士对 36 氪谈到。

数据泄露已成为互联网行业典型故事之一。去年11月,Twitter就出现过利用通讯录匹配功能获得百万推特用户账号和手机号的数据泄漏事件,随后 Facebook关闭了这一功能。而国内知名的一次数据泄露数据当属 2011 年的“CSDN 百万用户信息外泄”。当年有黑客在网上公开了知名程序员网站CSDN的用户数据库,高达600多万个明文的邮箱账号和密码遭到外泄。

|