近日,腾讯御见威胁情报中心捕获一例Flash 0day漏洞(CVE-2018-5002)野外攻击并迅速上报。6月7日,Adobe官方发布安全公告回应,确认该漏洞的存在,并将Adobe Flash Player升级到30.0.0.113版本。公告同时对腾讯电脑管家安全团队为发现该漏洞做出的贡献表示了感谢。

6月8日上午,腾讯安全遵循行业标准漏洞披露程序,正式对外披露Flash 0day漏洞(CVE-2018-5002)利用原理,并指出该漏洞利用或将引发大规模挂马攻击,为上网安全建议广大网友尽快升级Flash Player并做好安全防御。

(Adobe发布安全公告致谢腾讯安全团队)

漏洞利用规则简单 或引发大规模挂马攻击

Adobe作为中国网民装机必备的软件,其Flash Player在Windows、Mac等系统上都有着广泛的应用,Flash漏洞更因此成为不法黑客们最常利用的漏洞之一。

腾讯安全发布技术分析报告显示,本次被披露的CVE-2018-5002是由于Flash未能正确处理包含特殊字节码序列的SWF文件时产生的栈越界读写漏洞,同时该漏洞的利用规则简单,一个样本能够同时在32位和64位系统中稳定运行。

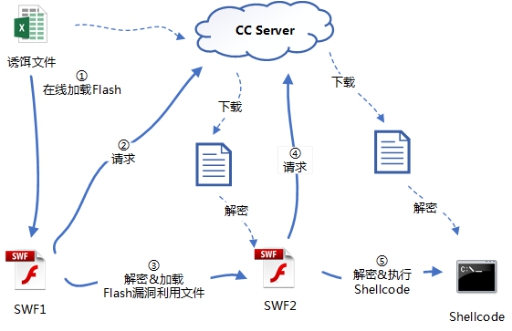

在腾讯安全捕获的最新攻击样本中,不法黑客使用了一份被命名为《basic_salary.xlsx》的诱饵文档,其主要内容是阿拉伯语言撰写的外交部官员基本工资情况,疑似为针对阿拉伯语国家相关政府部门的鱼叉攻击。一旦用户不慎点开诱饵文档,便会启动Flash文件(SWF1)并下载携带0day漏洞攻击代码的Flash文件(SWF2)。通过该漏洞利用,不法黑客可轻易实现对目标计算机系统的攻击。

(腾讯安全团队捕获APT攻击样本的攻击流程)

安全专家指出,由于Adobe Flash Player几乎安装在每一台电脑上,根据以往经验,往往会有大量用户并不能做到及时修补安全漏洞。一旦该漏洞为网络黑产所掌握,极有可能产生大规模的网页挂马攻击,造成的后果难以预估。

企业信息系统成重点攻击目标 腾讯御界率先防御

通过对攻击样本进行分析,腾讯企业安全技术专家认为,在利用方法未被广泛传播之前,该漏洞仍将主要被技术实力强劲的APT组织所掌握,国家机关、科研机构及大型企业的信息系统或将成为重点攻击目标。

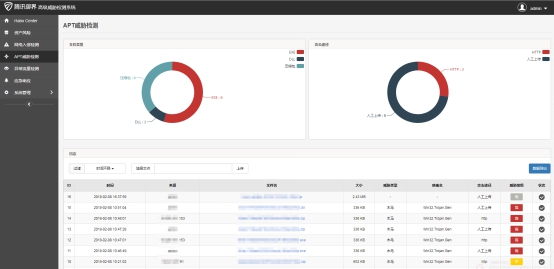

目前,腾讯御界高级威胁检测系统已经可以检测并阻断该轮攻击的连接行为。腾讯企业安全技术专家建议各企业、政府机构用户,尽快将Flash Player升级到30.0.0.113版本,并使用御界高级威胁检测系统等终端安全管理软件防御此类攻击。

(腾讯御界高级威胁检测系统实时检测APT攻击威胁)

御界高级威胁检测系统,是基于腾讯安全反病毒实验室的安全能力、依托腾讯在云和端的海量数据,研发出的独特威胁情报和恶意检测模型系统。凭借基于行为的防护和智能模型两大核心能力,御界高级威胁检测系统可高效检测未知威胁,并通过对企业内外网边界处网络流量的分析,感知漏洞的利用和攻击。

不只是Adobe,腾讯安全团队因发现并协助修复漏洞还获得过微软、苹果、联想等巨头的致谢。据统计,仅2017年11月,腾讯安全旗下腾讯安全联合实验室玄武实验室、湛泸实验室、腾讯安全平台、腾讯电脑管家等安全团队就为Adobe提供了总计37个漏洞,成为当月安全公告中获得漏洞致谢次数最多的安全厂商。

当前网络安全形势变幻莫测,以腾讯电脑管家安全团队为代表的中国安全行业的技术能力受到全球瞩目,更极大地提振了网民对抗网络病毒黑产的信心。未来,腾讯安全将在技术研发、产品创新、产业合作等层面持续深耕,不断对外输出安全技术能力,帮助更多的个人、企业防御和消除各类安全隐患,保障海量用户的上网安全。

|